“15 råd om sikkerhed på mobile enheder” – del 2

I sidste uge gennemgik jeg 5 af 15 råd fra Center for Cybersikkerhed (“CFCS”) mht. sikkerheden på de mobile enheder. I dette indlæg tager jeg udgangspunkt yderligere 5 af disse råd og går et spadestik dybere. Jeg er ikke helt enig med CFCS og mener, at de glemmer vigtige forhold, som jeg uddyber i disse indlæg.

I sidste indlæg gennemgik jeg følgende råd fra CFCS’s vejledning:

- 15. Adskil arbejde og privatliv

- 3. Hold dine mobile enheder opdaterede

- 2. Kryptér data på dine mobile enheder

- 1. Beskyt dine mobile enheder med en adgangskode

- 7. Slet data på din mobile enhed, hvis du mister den.

Jeg har valgt min egen prioritering af deres råd, en rækkefølge, som jeg finder mere korrekt.

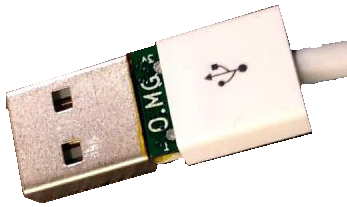

Jeg indleder med, at tilføje et vigtigt råd her, som jeg mangler i CFCS’s vejledning, da jeg finder det pokkers vigtigt at forholde sig til, som privatperson og som organisation. Denne form for hacking så dagens lys tilbage i 2012 og burde have være omtalt i CFCS’s folder:

Råd A: Brug en datablocker mod Juicehacking.

Vi har alle brug for opladning af vores enheder og derfor har hackerne udnyttet dette, fx. ved at lave falske kabler, falske eller hacke opladere og udnytte de USB-stik, som vi finder i væggen på hoteller, imellem sæderne i lufthavnene, på restauranter, mv. Man kalder det “juicehacking”.

De falske kabler eller opladere kan benyttes til at sende malware ind i din PC/Mac og derved skabe videre adgang ind til din organisations netværk.

En data blocker sikrer, at det kun er strøm til opladning, der går videre til dit oplader kabel. Derfor bør du altid have sådan en dims med, når du oplader et fremmed sted.

Du kan læse mere om disse Ninja-/OMG kabler i mit indlæg her og mere om data blockere her. Her forklarer jeg også hvordan du skal forholde dig, når du skal oplade dine enheder.

“Råd 6. Backup og lagring af informationer uden for din mobile enhed”

Jeg vælger at opprioritere dette punkt fordi CFCS’s råd ikke er helt uproblematisk at følge for medarbejderen og virksomheden. Jeg vil faktisk gå så langt at hævde, at dette råd kan være i konflikt med lovgivningen.

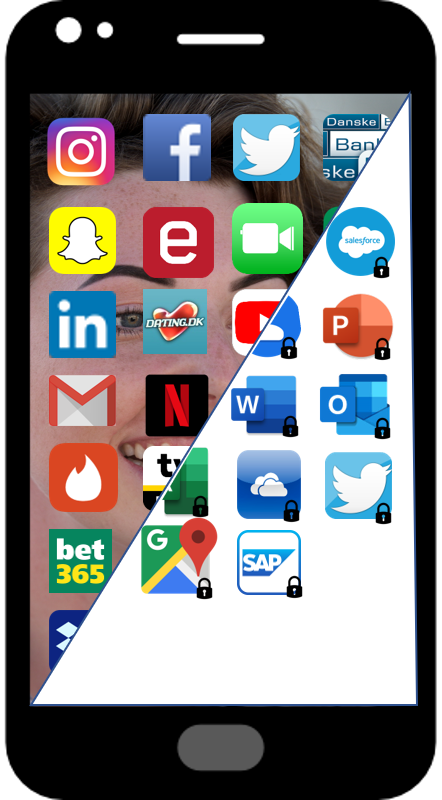

I råd nr. 15 anbefaler CFCS, at man adskiller private – og firma data. Det er samme anbefaling, som Datatilsynet m.fl. kommer med. Jeg er ganske enig: de data skal adskilles! Men CFCS’s råd om at have 2 mobile enheder finder jeg ude af trit med mange organisationers virkelighed. Men som jeg har været inde på flere gange allerede, så giver de bedre device management løsninger mulighed for containerisere firmadata og derved adskille det fra private data.

Når man fx. lader en medarbejder installere adgang til firmaets mailsystem på en iPhone i appen Mail, som ganske mange gør, så blandes firmaets mail, kalenderinformationer og kontakter også med de private data. Modtager en medarbejder en vedhæftet mail med fortrolige eller personhenførbare data, og medarbejderen vælger “open in” i fx. appen “Pages”, så ligger der nu en kopi af dette dokument på enheden.

CFCS anbefaler, at man benytter fx. iCloud, som er krypteret. Men iCloud er jo som ofte tilknyttet brugerens private Apple-ID. Og hvor ligger firmaets data nu ? Tager medarbejderen firmarelaterede billeder, så bliver disse også gemt i brugerens private iCloud. Det kunne også være at brugeren har installereret en privat Dropbox- konto eller OneDrive konto, og har aktiveret backup funktionen. Hvor er disse backup servere placeret ? Indenfor EU? Og har organisationen styr på disse data, som lovgivningen foreskriver? Næ!

Og så er der hele problematikken, når en medarbejder stopper. Medarbejderen returnerer sin firmaudleverede iPhone, går derefter over til konkurrenten, hvor medarbejderen nu får en ny iPhone. Nu udføres en restore fra den private Apple-ID!….. Det går naturligvis ikke!

Hvis organisationen administrerer enhederne med en af de bedre device management løsninger og benytter en containerisering, enten i form af PIM-container eller Work Profile, så er firmadata og privatedata adskilte, og løsningerne giver ikke mulighed for, at man kan tage en backup af de firma data, som ligger “inde” i containeren! Herved kan man nu også tillade/acceptere at brugeren tager en privat backup af de private data.

Hvis organisationen har sat løsningen korrekt op, så skal man huske, at alle emails, kontaktlister og kalender data jo ligger på organisationens servere, hvorfor det ikke giver mening at tage en backup af enhederne.

Hvis medarbejderen skriver noter eller benytter en containeriseret camera app, så er det naturligvis vigtigt at organisationen sikrer at billederne, noter og andre – på enheden – oprettede dokumenter gemmes løbende fx. på medarbejderens OneDrive-firmakonto, SharePoint eller lignende.

Mange virksomheder, der benytter OneDrive, har sat løsningen op, så alle dokumenter, også dem, der gemmes på PC’ens skrivebord” automatisk ligger gemt i OneDrive.

Opsummering:

Tillad bestemt ikke, at dine medarbejdere kan tage en privat backup på en tjeneste, som CFCS anbefaler, med mindre virksomhedens data er containeriseret i en løsning, der ikke kopieres med i denne backup.

Sørg for at firma data produceret på enheden bliver gemt på organisationens sikre og krypterede løsninger. De kan device management løsningerne hjælpe din organisation med.

“Råd 13. Installér kun apps fra officielle tjenester.”

Er der tale om en firmaudleveret mobil enhed, som medarbejderen ikke benytter privat, så kan organisationen sikre, at det kun er sikre og godkendte apps, som bliver installeret på enhederne. Dette gøres med organisationens device management løsning.

Er der tale om en enhed, som medarbejderen må benytte privat, så kan IT-afdelingen faktisk tilsikre, at medarbejderen kun henter apps fra godkendte apps store (Google Playstore og Apple AppStore). Dette bestemmes med device management løsningen.

På en BYOD enhed skal organisationen nok ikke regne med at de får lov til at administrere hele enheden. Igen her kommer fx. PIM-containeren ind, som sikrer virksomhedens data mod apps, der ville forsøge at få adgang til organisationens data.

Benyttes “Work Profile” opdelingen på Android enheder, så kan organisationen bestemme hvilke apps, der skal være tilgængelig på organisationens del af enheden.

Apple og Google gør meget ud af tilsikre kvaliteten af de apps, som er tilgængelig på deres respektive apps-stores. Meget typisk vil enheder, der har fået installereret uautoriserede apps bliver det man kalder “jailbreaket” eller “rootet”, men mange device management løsninger holder øje med dette, og kan tilsikre at adgang til organsationens data øjeblikketligt bliver lukket ned, hvis en enhed bliver kompromitteret.

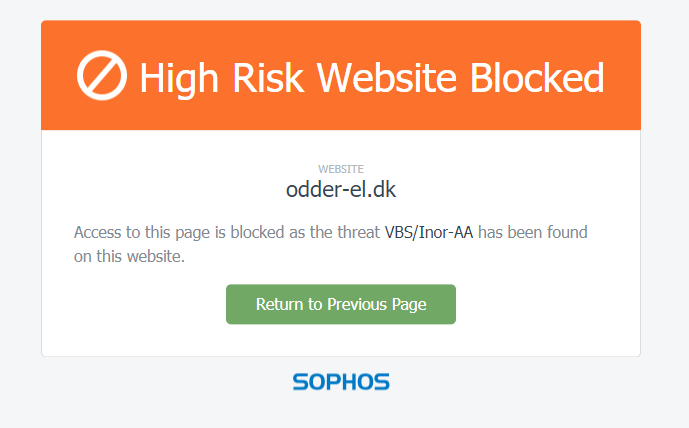

“Råd 8. Brug trådløse netværk (Wi-Fi) med omtanke.

Her er jeg ganske enig med CFCS. Undgå at benytte offentlige WiFi netværk, på hoteller, restauranter, konferencelokaler, butikscentre. Al din internet trafik går igennem deres systemer og med stor sandsynlighed logger man alt hvad du sender og modtager. I mange lande, fx. Kina, er der statskontrol med al internet trafik.

De fleste danskere har “flat-rate” abonnementer, der giver samme priser for data trafik og telefoni i mange lande. I EU gælder samme takster. Det er noget andet i Tyrkiet, USA, Kina eller Thailand. Så skal du rundt på internettet, så brug ikke det lokale WiFi, men dit mobile data abonnement.

Ps.: Mange medarbejdere glemmer, at når søger privat imens de er på arbejde og tilsluttet organisationens WiFi, så går al trafik igennem organisationens systemer. Så søger du efter nyt job, så overvej at gøre det, når du er frakoblet organisationens WiFi.

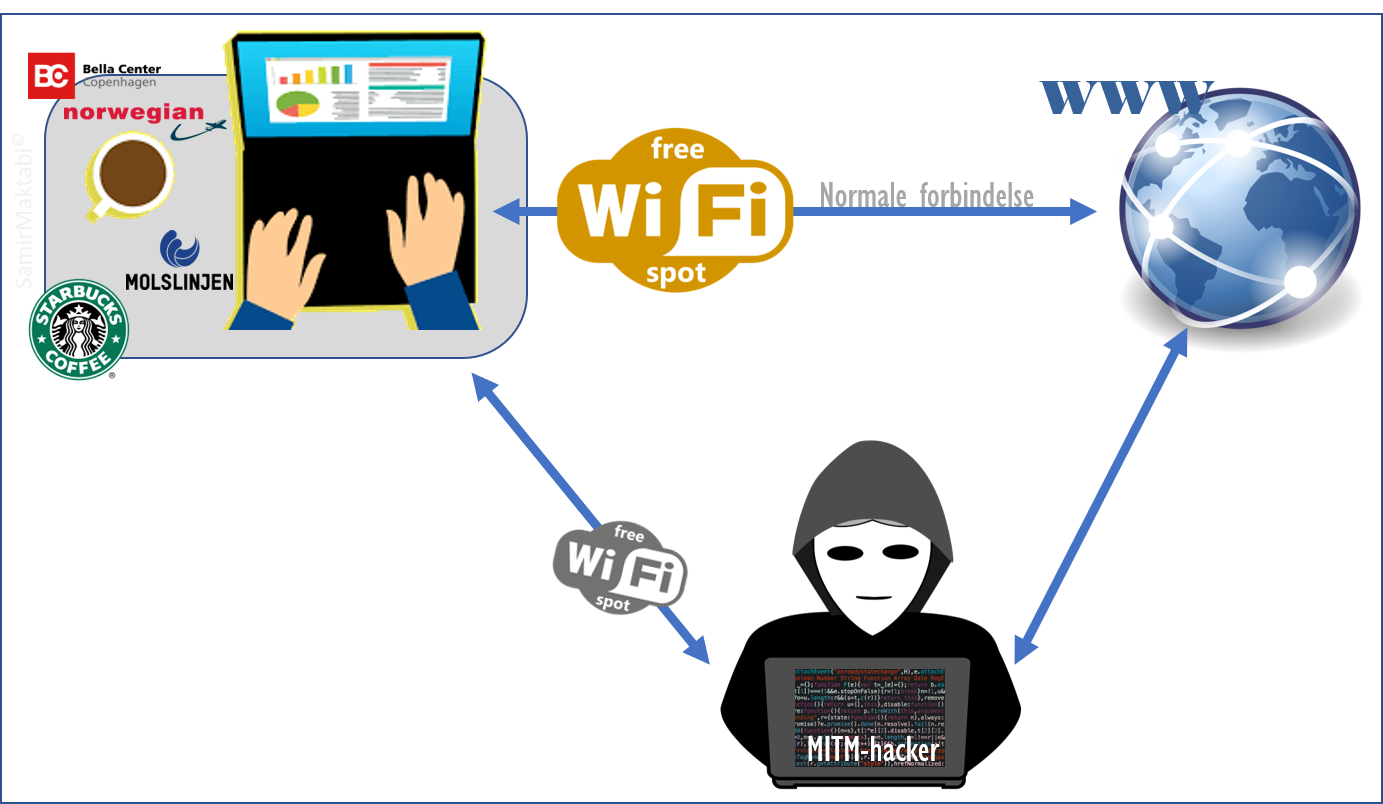

Pas på Man-In-The-Middle angreb

Mange har benyttet gratis WiFi på Molslinien, Norwegian, Starbucks, Scandic hotellerne, mv. Og det er desværre de færreste, der logger ud af disse netværk, når de forlader stedet. Det ved hackerne!

Din mobile enhed er sat op til at finde et WiFi netværk, som det kender. Hackerne opsætter nu deres eget WiFi netværk, som de kalder det samme som fx. Starbucks. Nu går al trafik igennem deres system og de kan aflæse alt hvad du laver. Læs mere om “Man-in-the-middel” – angreb her mit indlæg her.

Så følg CFCS gode råd: “Så slå automatisk etablering af forbindelse (auto-join) til Wi-Fi fra i din enheds indstillinger.”

Og mens vi er ved det, så gå med det samme ind på dine mobile enheder og fjern alle de netværk, som du har været tilsluttet!

Har du brug for at få adgang til din organisations data, når du er i udlandet, og er der tale om sensitiv og/eller fortrolig data, da bør du benytte en VPN forbindelse, som er sat op af din organisation. Se næste punkt.

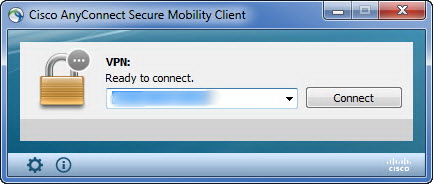

“Råd 9. Brug ”Virtuel Private Network” (VPN)

Dette råd hænger jo godt sammen med det forrige råd, så derfor skal det med her.

“VPN” er en krypteret forbindelse imellem din enhed og virksomheden. Da hackerne ikke kan få adgang til den krypteringsnøgle, der etableres imellem din PC/Mac, så er data sikrede imens de farer imellem virksomheden og den mobile enhed.

De fleste kender sikkert til, at de skal logge på en VPN, når de arbejder hjemmefra, fx. som billedet her.

CFCS råd kommer ikke omkring smartphones og tablets. Det er vigtigt at man, som organisation tilsikrer, at når en smartphone eller tablet skal have adgang til organisationens data, så skal der ligeledes etableres en sikker krypteret forbindelse. De bedre device management løsninger har en funktion, som hedder noget i stil med “VPN per app”, som betyder, at man kan tilsikre, at al data imellem en bestemt app og organisationens systemer er krypteret. I mange systemer (apps) er kryptering indbygget.

Vil du beskytte dine private søgninger på din mobile enhed, så kan du anskaffe dig private VPN løsninger. Du kan fx. benytte Tor browseren og tilhørende Orbot-“VPN”.

“Råd 4. Undgå at uvedkommende kan læse beskeder fra din låste telefon eller tablet.”

Det fleste af os kan gode lide den notifikation, der dukker op på vores låste skærm og fx. minder os om et møde. Det kunne også være en email, der lige er kommet ind eller blot informationer om den person, der netop har ringet til dig.

Men i denne notifikation kan der faktisk være informationer, som fremmede ikke skal se.

CFCS gode råd, er at du bør anskaffe dig et cover med en flap på, som dette vist her.

Fremmede kan ikke lige komme til at se hvad der står på din skærm.

CFCS skriver, at du helt skal slå notifikationer fra! Her er jeg ikke helt enig, når nu der længe har været gode løsninger på dette:

Ønsker du optimal sikkerhed, især mht. de notifikationer, som relateres til organisationens systemer, så kan man, med de bedre device management systemer bestemme indholdet af disse notifikationer.

Jeg får fx. kun besked om, at jeg har et møde om en halv time, men jeg kan ikke se hvor eller med hvem. Ligeledes kan jeg blot se, at jeg netop har modtaget en email, men ikke afsender eller mailens emne.

Her kan dog opstå et problem på fx. en BYOD eller Hybrid enhed, i det brugeren gerne vil have alle sine private notifikationer op på skærmen eller ikke vil benytte et cover med flap. Her kommer containerløsningerne igen ind, enten i form af PIM-containeren eller på android: Work Profile. Her kan administrator af device management løsningen administrere de firma-notifikationer, som kommer op på skærmen.

Læs første del eller sidste del af denne lille artikelserie ved at klikke nedenfor.