“15 råd om sikkerhed på mobile enheder” – del 1.

I 2018 udgav Center for Cybersikkerhed en vejledning om mobil sikkerhed. Vejledningen indeholder 15 gode råd, men den er, efter min mening, upræcis på flere punkter. Jeg har derfor valgt at uddybe disse punkter med min erfaring og holdninger:

For nogle uger siden var jeg til et arrangement, hvor “Center for Cybersikkerhed” havde et indlæg om mobil sikkerhed. Her gennemgik man deres vejledning mht. sikkerhed på de mobile enheder, som indeholder 15 punkter.

Center for Cybersikkerhed (CFCS) er den del af Forsvarets Efterretningstjeneste De rådgiver bl.a. staten, ministerier, vigtige “infrastruktur” virksomheder, politiet og naturligvis forsvaret.

På deres hjemmeside finder man vejledningen om mobilsikkerhed, som man udgav i 2018 (link).

Jeg har, siden jeg læste den første gang tænkt, at den godt kunne være mere uddybende. På nogle punkter finder jeg den også ude af trit med de tekniske muligheder, men også med dagligdagen i mange organisationer og virksomheder.

MEN..overordnet set, så er det en fin vejledning.

Ønsker din organisation at få styr på sikkerheden på de mobile enheder, så er den god at starte med.

Dette indlæg går et spadestik dybere på nogle af punkterne og ser på rådene i forhold til iOS- og Android-smartphones og -tablets.

I mine øjne burde vejledningen tage udgangspunkt i de 3 typer af enheder, som vi ser i danske virksomheder og organisationer:

- funktions telefonen (COBO),

- medarbejderens egne enhed (BYOD) og endelig

- “hybrid” enheden (COPE), som er den enhed, som de fleste får udleveret af deres organisationen og som de også må benytte privat (og betaler skat af).

Jeg har uddybet denne tredeling i mange indlæg her på bloggen, og ikke mindst hvorfor der er forskel på håndteringen af dem.

Vejledningen kommer også ind på håndteringen af PC’er, men her er det, i mine øjne, vigtigt at huske, at der er forskel på en firmaudleveret PC, som reelt er et arbejdsværktøj, en COBO-enhed!

PC’en (og Mac’en) bør ikke benyttes privat overhoved, om end jeg er ganske klar over at mange gør dette. Men i forhold til lovgivning, GDPR, mv. så bør der ikke ligge private, og især følsomme personoplysninger og data, på firmaets PC, og derved backup. Medarbejderen betaler ikke skat af enheden, hvorved man i så fald kunne argumentere for en vis form for ret til at bruge den privat.

Bruger man en Bruttoløns-enhed, BYOD-Mac eller PC, så er det jo en ganske anden sag.

Smartphonen og måske tabletten er ofte en COPE, CYOD eller BYOD enhed, og derfor må medarbejderne benytte den privat. Derfor gælder der også andre forhold for disse enheder

I dette første indlæg af serie på 3, går jeg i dybden med 5 af de 15 punkter. Jeg vil indsætte links til tidligere blogindlæg, der uddyber min pointe:

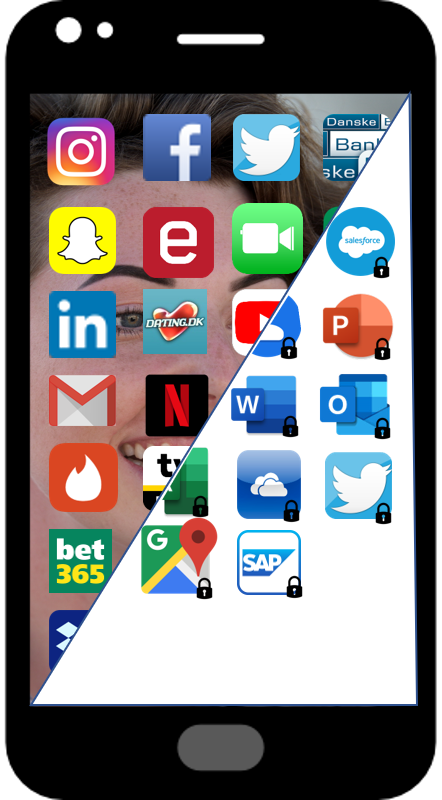

“Råd 15. Adskil arbejde og privatliv”

Jeg vælger at starte med det sidste råd, nr. 15, da jeg mener, at det er det vigtigste, set i lyset af den måde danske organisationer bruger de mobile enheder. Dette punkt er, i mine øjne, den vigtigste anbefaling, som CFCS her kommer med.

CFCS har naturligvis ganske ret i, at en enhed bliver mere sårbar, når den både indeholder dine private data og arbejdsmæssige data. Derfor mener de, at du bør benytte 2 forskellige smartphones, hvis du vil være optimalt beskyttet! God pointe, men de fleste af os vil kun have een enhed.

Jeg havde gerne set, at vejledningen fra CFCS relaterede sig til den virkelighed, som findes i langt de fleste danske virksomheder og offentlige organisationer: medarbejderne har én smartphone, som de bruger privat og til arbejde. Og de vil ikke gå rundt med 2 enheder!

Og når det nu er muligt at opdele private og arbejdsdata, så lad os da gøre dette!

Man har jo kunne dette i alle de 15 år, som jeg har arbejdet med dette område.

Tilbage i 2006 talte vi om containerisering og nogle husker sikkert containerløsningerne DME og GOOD.

I mange år har de fleste bedre EMM løsninger haft en container løsning til emails, kalenderdata og kontakter, i form af en app, som var krypteret og krævede et password. Vi kaldte den nogle gange “PIM-containeren”.

Denne løsning findes stadigvæk og er i dag den anbefalede løsning på iOS-enheder og ældre Android enheder.

Nyere Android enheder bør benytte “Work Profile”, som jeg har skrevet en del om (link). Samsung har faktisk længe haft en “Work Profile løsning” under begrebet Knox.

iOS brugere kan overveje det nye “User Enrollment” (link), som Apple leverede med OS version 13.1. Er dog p.t. kun for BYOD enheder.

Det er vigtigt at få med her, at containeriseringen også imødekommer andre lovgivnings aspekter, så som GDPR, som Datatilsynet og Rådet for Digital Sikkerhed også pointerer er et krav (link til artikel).

Jeg havde gerne set, at CFCS kom med mere klare anbefalinger og her også anbefaler containerisering i en af de former, som jeg har beskrevet overnfor. Herved ville Datatilsynet og CFCS have en enslydende anbefaling!

“Råd 3. Hold dine mobile enheder opdaterede”

Hackerne finder hele tiden nye huller i softwaren på vores enheder. Det gælder både apps og programmer, men også operativ systemerne.

Microsoft, Apple, Google (Android og Chrome) er ganske klare over, at der findes huller i deres software, og derfor udsender de jævnligt opdateringer. Især deres sikkerheds opdateringer er vigtige.

Det er derfor vigtigt, at IT-administratorer altid tilsikrer at de enheder, der tilgår organisationens data, er opdaterede med seneste operativ- og sikkerheds-opdateringer.

CFCS anbefaler netop, at man lader en device management løsning administrere dette!

De bedre device management løsninger giver IT-administrator mulighed for at sætte nogle “compliance”-regler på løsningen, der fx. lukker for adgangen til organisationens data.

Benytter din organisation et device management system, så kan administrator holde øje om alle enheder, der synkroniserer med organisationens data, har nyeste version af disse opdateringer. Man kan desuden sætte compliance regler, der tilsikrer at kun medarbejdere med nyeste opdateringer får adgang til organisationens data.

Det er også vigtigt, at man løbende opdaterer de apps, som man har på sin enhed. Her kan man sætte både iOS- og Android-enheder til automatisk at opdatere ens apps, fx. om natten.

90 dagens problematikken:

Android og iOS har i deres seneste versioner af deres operativ systemer implementeret et 90-dages krav. Det vil sige at brugeren, men også IT, kan maksimalt udskyde en OS-opdatering i 90 dage! Herefter vil Apple og Google kræve at enheden opdateres for herved at sikre at enhedene altid er sikre. På Android enheder gælder dette kun AER-enheder.

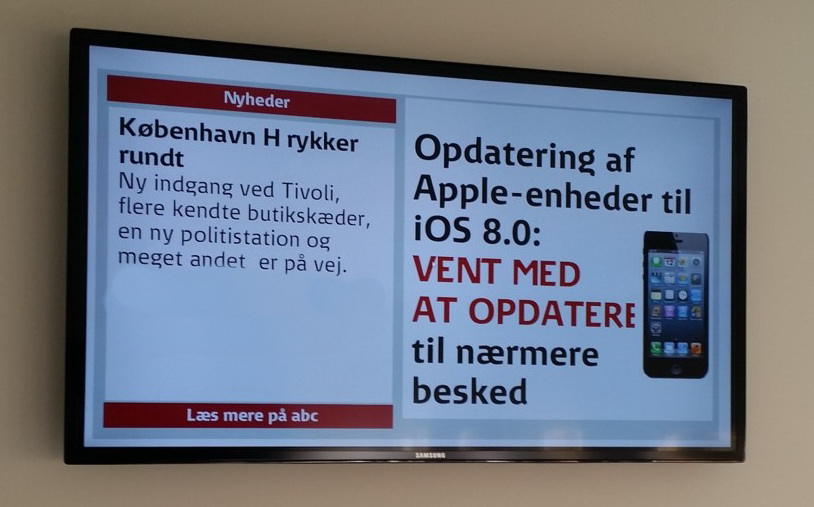

Mange brugere opdaterer hurtigt deres enheder, i det der ofte er nyheder, som de gerne vil gøre brug af. Og her skal de organisationer, der benytter kritiske og måske egne udviklede apps være opmærksomme på, at disse apps skal kunne fungere på den nyeste version af operativ systemet!

Her kunne det være relevant med en EMM-løsning, hvor IT-afdelingen kan forhindre enhederne i at blive opdateret eller styre dette ud over de 90 dage! Bemærk dog, at IT-afdelingen sjældent kan udsætte en OS opdatering på en BYOD enhed.

“Råd 2. Kryptér data på dine mobile enheder”

De sidste par år har kryptering været standard på iOS og Android enheder. Benytter man container løsninger eller “Work Profile” (eller Samsung Knox”, så er disse containere også krypteret efter alle kunstens regler.

Bemærk dog, at nogle android enheder har mulighed for at indsætte et Micro-SD-kort, der giver udvidet hukommelse. Disse SD-kort bliver ofte ikke automatisk krypteret.

De bedre EMM løsninger giver mulighed for at tilsikre kryptering på disse memory-kort. Herved vil især firmadata, som måtte gemmes på dette kort være krypterede, såfremt memorykortet fjernes fra smartphonen.

“Råd 1. Beskyt dine mobile enheder med en adgangskode”

Både iOS og Android gør det faktisk svært – om ikke umuligt – for brugeren ikke at have en eller anden form for pinkode på enhed. Det kan være i form af den traditionelle pinkode på typisk 4 tal eller – som vi ser oftest i dag – biometrisk godkendelse i form af ansigts-, iris- eller fingeraftryks genkendelse.

CFCS anbefaler ikke 4 cifrede pinkoder, men lange koder på min. 6 tal og gerne mere. Men lange pinkoder giver ofte bøvl fra medarbejderne. Og taler vi om BYOD- og til dels Hybrid-enheder, så skal medarbejderen nok selv bestemme hvordan deres pinkode skal være.

Personligt ville jeg blive gevaldig irriteret, hvis min virksomhed krævede, at jeg benyttede ansigts genkendelse, da jeg personligt ikke finder at sikkerheden omkring dette er godt nok (hvad nu hvis mit ansigt aftryk blev hacket, så kan jeg ikke lige lave det om, som jeg kan med en pinkode).

Adspurgt havde folkene fra CFCS på konferencen desværre ikke en klar holdning til brugen af og sikkerheden omkring biometrisk authentikering. Jeg er bekendt med, at Dataetisk Råd fraråder brugen af dette, netop fordi følgerne af hackede biometriske data er uoverskuelige pt.

Benytter man sig af container løsningerne, så er det jo kun en app eller “Work Profile”, som virksomheden skal styre og derved kan fastsætte sin egen politik til authentikering. Den første pinkode, der lukker enheden op, kan vi så overlade til brugeren selv at bestemme.

“Råd 7. Slet data fra din mobile enhed, hvis du mister den”CFCS anbefaler, at man sætter en politik, der sletter alt indhold på enheden, hvis man har tastet pinkoden ind for mange gange (min. 10 gange).

Dette vil jeg kun anbefale på en funktions enhed, også kaldet en COBO enhed!

Og jeg vil på ingen måde anbefale dette på en COPE/hybrid eller BYOD enhed!

På en enhed, som kun indeholder organisationens data, så betyder det ikke noget at slette alt på enheden.

På de enheder, som også indeholder private data i form af billeder, kontakter, købte spil og film, så kan konsekvenserne være alvorlige. Derfor ser vi også at de fleste bedre EMM løsninger også giver mulighed for en “enterprise wipe”. Det vil sige, at IT-afdelingen kun sletter det, som virksomheden har rullet ud på enheden, altså containerappen, “Work Profile”, udrullede apps, osv.

Faktisk forhindrer flere af de bedre EMM løsninger, at IT-afdelingen kan udføre en full-wipe på private enheder (altså COPE og BYOD enrollede enheder).

Jeg har flere eksempler, hvor den lille søn lige skal spille på fars smartphone og kender koden(!). Men far havde lige fået besked af IT-afdelingen om at udskifte pinkoden, og far havde ikke oplyst den nye kode til sønnike. Nu blev alt firma og privat data slettet på enheden, da sønnike forgæves forsøgte at spille på enheden!

Jeg har også set mere tarvelige eksempler, hvor “venner” har ville drille ved at taste en masse forkerte koder ind. Prøv det selv på din enhed i dag. Så kommer Android og iOS op og beder dig vente 30 sekunder før du kan prøve igen. Anden gang er det vist 5 minutter! Hvis din virksomhed nu har lagt en full-wipe politik ned på enheden, så kan det få alvorlige konsekvenser.

For mange år siden forlød det, at en virksomhed havde full-wiped en medarbejders smartphone. Her var tale om en Hybrid-/COPE-enhed. Så det betød bl.a. at alle medarbejderens private billeder blev slettet. Det endte i en sag, der faldt ud til medarbejderens fordel, idet virksomheden ikke måtte blande sig i medarbejderens privatliv og private ting. I dag understøtter Persondataforordningen samme sondring.

Og netop derfor er “enterprise-wipe”-funktionen så vigtig for organisationens håndtering af data på enheden. Benyttes containeren, så skal virksomheden kun slette denne!

Så min konklusion her er, at man kun skal slette alt på enheden, altså en full-wipe, såfremt medarbejderen har godkendt dette (#1). Endnu bedre: lad medarbejderen selv aktivere bl.a. “Find My iPhone”, som CFCS også anbefaler. Via EMM løsningen kan IT-afdelingen slette organisationens data. De private data skal medarbejderen selv håndtere.