FBI skulle angiveligt have hacket sig ind på tjenesten Signal på en iPhone.

Et amerikansk retsdokument fra 2020 afslører angiveligt, at det amerikanske FBI har et værktøj, hvormed de kan skaffe sig adgang til den krypterede kommunikations, der skulle være sikker på tjenesten Signal. Meget tyder dog på, at de blot hackede sig ind på iPhonen.

Signal er en tjeneste lige som WhatsApp, Messenger, iMessage, mv. der tilbyder krypteret kommunikation mellem brugerne. Til forskel fra de andre tjenester, så er Signal været basseret på Open Source, hvilket vil sige at ingen skulle kunne programmere en bagdør ind i programmet uden at andre vil kunne se det.

Og netop dette er kritikken af WhatsApp, iMessage, osv.: disse tjenester giver ikke adgang til programmets koder. Herved vil fx. NSA, FBI eller andre kunne få adgang til din kommunikation alligevel. Læs hvordan i dette indlæg.

Screenshots fremlagt i retsag

I retsagen i New York i 2020 fremlagde FBI dokumentation i form af screenshots fra kommunikationen mellem nogle mænd, der var involveret i våbenhandel. Disse screenshots kommer fra appen Signal på de anklagedes iPhones. Mange medier mente derfor, at FBI herved kunne få adgang til den stærkt krypterede kommunikation på Signal.

Signal benyttes bl.a. af forbrydere, netop fordi tjenesten har haft ry for at være den mest sikre kommunikations platform. Bemærk at EU-kommisionen i januar 2020 anbefaler netop brugen af Signal til bl.a. deres embedsfolk fremfor iMessage, WhatsApp, mv. Signal er også hackere og sikkerhedsfolks foretrukne kommunikationsværktøj.

Hvilket iOS-hacker tool er benyttet?

Sikkerhedsfolk mener, at det FBI har fået adgang til de anklagedes iPhones ved hjælp af hacker værktøjet “Cellebrite UFED” eller “GrayKey.”.

Cellebrite har tidligere assisteret de amerikanske myndigheder med at få adgang til indholdet på iPhones. I 2016 var der en sag imellem Apple og FBI, hvor Apple nægtede at assistere FBI. Det amerikanske politik fik alligevel lukket op for denne iPhone og det skulle angiveligt være værktøjet UFED fra Cellebrite, der hjalp dem.

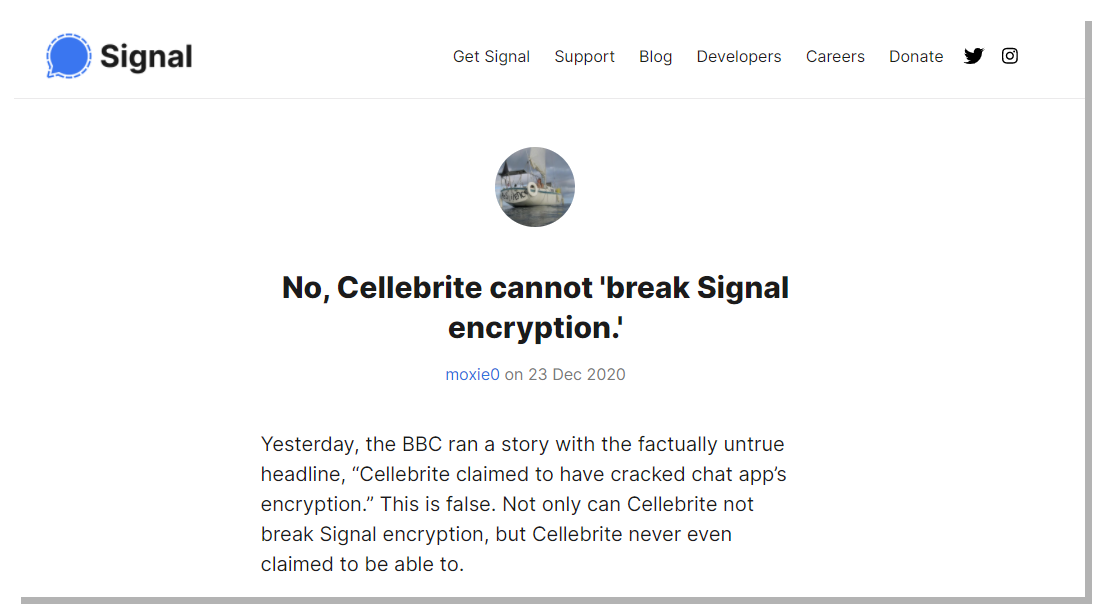

Tilbage i december 2020 skrev Cellebrite på deres blog, at de havde fået adgang til kommunikationen på Signal. Sammen med screenshots fra retsagen, så mente mange medier, herunder BBC, at sikkerheden på Signal herved var kompromitteret.

Da sikkerhedsfolk og folkene bag Signal gik tæt til denne “afsløring” hos Cellebrite, så fjernede man blog indlægget. Det viser sig, at Cellebrites værktøjer går ind i alle de apps, som er på en enhed og tager screenshots af enheden. Cellebrite har tidligere vist, at de kan åbne en låst iPhone. Hvis appen Signal ikke er beskyttet af yderligere en kode, så er det blot at åbne denne app og så tage screenshots af alle samtaler. Det kan Cellebrites værktøj “Physical Analyser” åbenbart automatisere. Men det kan værktøjet på alle apps, som værktøjet kan åbne, for eksempel både din Instagram-app, dine billeder, dine mails, dine sms’er og din kontaktliste.

Som sagt fjernede Cellebrite deres blog indlæg, da andre sikkerheds specialister påpegede, at de jo netop ikke have kompromitteret krypteringen på Signal. De havde blot “screendumpet” indholdet på en åben iPhone.

Vil du læse mere om hvorfor Signal ikke blev kompromitteret, som det hævdes, så læs her Signals pressemeddelelse om påstanden her.

Signal ER den sikreste kommunikationsplatform, men…

Ønsker myndighederne at vide alt om dig, så ved vi jo, at de amerikanske myndigheder med FISA domstolen, herunder loven “Patriot act” har ret til at få oplysninger om alle amerikanske borgere. Edward Snowden afslørede dette, men også at dette også blev bruge til ikke amerikanske borgere.

Myndighederne kan fx. med værktøjerne fra Cellebrite åbne din lukkede iPhone og herefter kopiere alle dine data.

Men hvis du ønsker at beskytte din kommunikation, dvs. beskeder, opringninger, overførsler af billeder, filer, mv. samt videosamtaler ved at bruge Signal, så skal du huske at have en unik kode på denne app. Det nytter ikke at man blot ved at klikke på appen får adgang til dine data.

Det er altså ikke påvist at FBI reelt har brudt den kryptering, som Signal har, i ovenstående retsag. De har “blot” kunne åbne en låst iPhone.

Jeg kommer i tanke om nogle sager, hvor politiet angiveligt har holdt en låst smartphone op foran den anholdtes ansigt, hvorved ansigtsgenkendelse har godkendt personen og låst op for enheden!

Ja, jo, jeg har ikke selv analyseret Signals fremlagte koder og kan ikke selv vurdere om Signals kryptering virkelig er så umulig at bryde, som det hævdes. Men jeg deducerer således: Når Signal netop er baseret på “Open Source” og derved fremlægger al kode til tjenesten, samt at sikkerheds specialister, 1000 gange mere kompetente end mig til at vurdere denne kode som sikker, vurderer Signal, som det sikreste værktøj, så er jeg meget tilbøjelig til at stole på pressemeddelelsen fra Signal.

Men læs den endelig selv: Klik her.

Pas på medarbejderne, når de tager på ferie!

Jeg har, i forbindelse med mit arbejde, så strategisk rådgiver idnenfor mobilitet og sikkerhed, talt med flere virksomheder, som har været bekymret for at indholdet på en medarbejders enhed bliver kopieret, når denne er på ferie i fx. USA, Israel, Rusland, mv. Med dette blog indlæg i mente, så bør du læse mit blog indlæg fra 2017, såfremt du har medarbejdere med sensitive oplysninger med på deres ferier.

Relaterede posts

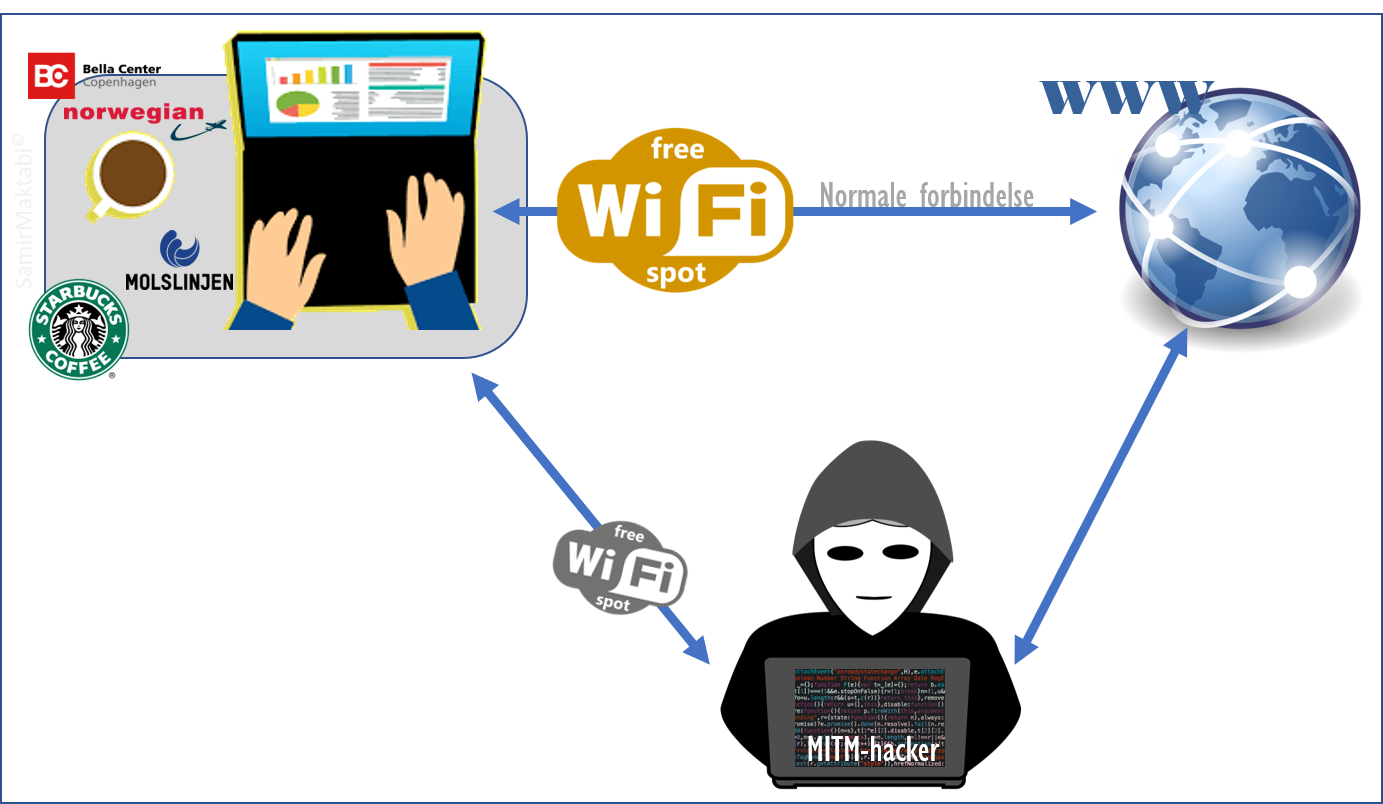

Husk at logge af Free WiFi-netværk, som fx. Norwegian Free WiFi

5. oktober 2019

Cybersikkerhedsrådet inviterer til webinar: Kort og konkret om cybersikkerhed

29. september 2020