Er vores smartphones sikre ? Kan de hackes ?

Svaret kort er: Ja!

Både Apple og Android gør meget ud at fortælle os, at vores enheder er topsikrede. Og derved er vores billeder, data, beskeder osv. beskyttet mod at komme i de forkerte hænder. Begge firmaer gør meget ud af, i disse år, at fortælle den kritiske bruger at de skam passer på vores data. Men sandheden er noget andet.

Når jeg rådgiver omkring sikkerhed på bl.a. de mobile enheder, så kan mine kunder være virksomheder, der ønsker et meget højt sikkerhedsniveau omkring virksomhedens data. Størstedelen af dem, som jeg rådgiver, har ikke min viden og erfaring og deres udgangspunkt er at “Apple og Android siger at deres telefoner er topsikrede”.

Derfor har jeg valgt at skrive denne artikel, der gerne skulle give et mere nuanceret billede, og derved understrege, hvor vigtigt det er for en virksomheden løbende at træffe foranstaltninger for at beskytte organisationens data.

Og læser du dette blog indlæg, som privat brugeren, så håber jeg at du bliver klar over, at dine private data, billeder, mv slet ikke er sikre!

Jeg starter lige et helt andet sted:

Den software, der styrer vores iPhone eller Android smartphone består af millioner af programmeringslinjer. I mellem disse millioner af linier kan der opstå en programmeringsfejl, der fx. gør det muligt at komme ind på en iPhone uden om sikkerheden. (iPhone disclaimer)

Alle store udviklingshuse har derfor en “Bug Bounty” program.

Bug bounty er en praksis, hvor en virksomhed eller organisation tilbyder en belønning til eksterne sikkerhedsforskere for at finde og rapportere sikkerhedsfejl (bugs) eller sårbarheder i deres software eller systemer. Formålet med bug bounties er at få hjælp fra eksterne eksperter til at finde og løse potentielle sikkerhedsproblemer, før de kan udnyttes af hackere.

Apple og Android har begge programmer for bug bounty. Belønningerne varierer, men beløbene kan være kan være op til en million kroner. Men derfor kan der stadigvæk være bagdøre ind gennem sikkerheden på en iPhone.

Her er et link til en kort video, der hævder at vise dig hvordan man kommer ind på en iPhone med iOS13 og her vises hvordan du angiveligt kan komme ind på en iPhone med iOS 14. Igennem årene har man løbende kunne finde videoer og hjemmesider, der afslørede disse bugs til forskellige versioner af softwaren. Og naturligvis findes der også videoer, der illustrere disse bagdøre på Android.

Så snart Apple bliver klar over disse sikkerhedshuller, så får de udsendt en opdatering af operativ systemet, som lukker dette hul. For godt 14 dage siden var sågar TV-2 ude og fortælle i Nyhederne, at folk skulle opdatere deres iPhones og iPads til nyeste OS-version pga. seriøse sikkerhedshuller!

Men der kan være flere penge i at sælge en fundet sårbarhed til andre!

For en del år siden viste Danmarks Radio en tema serie om disse sårbarheder. I et interview med en hacker afslørede denne, at der kunne tjenes mange flere penge på at sælge en sårbarhed til andre!

Hvis disse sårbarheder giver adgange ind til vigtige data på enheden, så kunne sårbarheden sælges til professionelle hackere, der fx. med ransomware kunne tjene millioner af dollars på det, altså mange gange mere end disse bug bounty programmer giver.

Sikkerhedshuller sælges til efterretningstjenester.

Men hackerne kunne også sælge disse fundne sårbarheder til landes efterretningstjenester, fik man at vide i udsendelserne. Efterretningstjenesterne kunne enten købe et færdigt program eller selv udvikle et, der benyttede dette “hul” til at skaffe sig adgang ind på fx. en persons smartphone. Disse myndigheder betalte millioner af kroner for disse sårbarheder. Og et færdigt program kunne sælges til flere landes efterretningstjenester.

Det var altså vigtigt at virksomheder, så som Apple og Android, ikke blev bekendte med disse sikkerhedshuller, for så ville der ikke længere kunne tjenes penge på at sælge de programmer, som hackerne havde udviklet til efterretningstjenester rundt om på kloden.

Men det rejste en spændende debat i udsendelsen om dette dilemma: skal de offentlige myndigheder hjælpe med at beskytte virksomhederne og borgernes i deres lande og derfor informere fx. Apple, Microsoft og Google om disse alvorlige sikkerhedshuller? Eller skulle de selv udnytte dem til at spionere på egne og udenlandske borgere, som da amerikanske NSA i 2015 skulle have aflyttet den tyske kansler Angela Merkels telefon.

På “Black hat” konferencen i 2019 demonstrerede kinesiske sikkerhedseksperter hvordan de kunne omgå Apples biometriske godkendelsessystem. Du kan se videoen her. I 2017 kunne man finde mange videoer, der påviste hvordan man kunne snyde Samsungs ansigtsgenkendelse ved blot at have et printet foto af personens ejer (link til eksempel).

Nu har jeg forhåbentligt fået dine øjne op for, at der er mange interessenter, der konstant ønsker at få indblik i dit privatliv, og det bringer mig frem til den reelle grund til, at jeg ville skrive dette blog indlæg:

Afsløringerne vedrørende spionsoftwaren “Pegasus”, som fik meget medieomtale tilbage i 2018-2019.

Når jeg vælger at skrive om Pegasus, så skyldes det også, at jeg stadigvæk møder mange folk, der arbejder med sikkerhed og mobility, der slet ikke har hørt om denne sag, og som er af den overbevisning at en iPhone eller Android smartphone ikke kan hackes.

Spion-softwaren Pegasus.

Spionsoftwaren Pegasus blev meget omtalt i 2018-19, da det bl.a. blev sat i forbindelse med den saudiarabiske journalist Jamal Khashoggi, som blev myrdet på det saudiarabiske konsulat i Istanbul, Tyrkiet i 2018.

Det er blevet rapporteret, at den saudiarabiske journalist Jamal Khashoggi, var blevet overvåget med Pegasus softwaren, inden hans død. Efter hans død, antydede en undersøgelse foretaget af sikkerhedsfirmaerne Citizen Lab og LookOut, at hans iPhone havde været inficeret med Pegasus softwaren i månederne før hans død. Khashoggi var en kendt kritiker af den saudiarabiske regering, og hans død skabte international opsigt og kritik. Dette førte til en undersøgelse af, hvordan han blev myrdet og hvem der stod bag det. Det menes at den Saudi-arabiske kronprins Mohammed bin Salman var involveret i mordet.

Pegasus softwaren er blevet beskyldt for at være et værktøj, der kan bruges til at overvåge privatlivets fred og bryde menneskers rettigheder ved at være et værktøj, der kan bruges til at få adgang via sårbarheder i iOS-softwaren, selv om enheden er opdateret med de seneste sikkerhedsopdateringer.

Pegasus softwaren er blevet brugt af efterretningstjenester og regeringer til at spionere på mistænkte uden deres viden eller samtykke. Der er flere rapporter om, at Pegasus er blevet brugt til at spionere på journalister, aktivister og politiske modstandere i lande, som fx. Polen, Ungarn, USA, Indien, Spanien, Ukraine, Mexico, Saudi-Arabien, UAE og Bahrain og andre. Det er afsløret i 2022, at det israelske politi benyttede softwaren til bl.a. at overvåge palæstinensiske aktivister og politiske modstandere.

Der er også rapporter om, at Pegasus er blevet brugt til at få adgang til information på enhederne fra almindelige borgere, hvilket kan føre til afsløring af personlige og følsomme oplysninger.

Det anerkendte engelske nyhedsmedie The Guardian afslørede at Pegasus blev sendt til mobile enheder via et WhatsApp-opkald og udnyttede et såkaldt zero-click sårbarhed. Alt hvad der var nødvendigt var et opkald til de enheder, som skulle inficeres, og opkaldet behøvede ikke engang at blive besvaret. Det forlyder at Amazons stifter Jeff Bezoz var blevet aflyttet med Pegasus.

En licens til denne software kostede angiveligt US$ 500.000 per licens (!) i 2016. I flg. mediet “La Prensa” skulle den panamanske regering have betalt 8 mio. US$ for softwaren. I flg. Reuters havde NSO Group en årlig omsætning på ca. 75 mio. US$. Med andre ord, der er gode penge at tjene på at sælge software, der udnytter et sikkerhedshul, fremfor at indberette det til fx. Apple og måske få maksimalt US$ 200.000,-.

Pegasus spionsoftwaren er udviklet af det israelsk firma NSO Group.

NSO Group er en privat virksomhed, der beskriver sig selv som et “cyber-sikkerhedsselskab”, der leverer teknologi til efterretningstjenester og regeringer. NSO Group blev grundlagt i 2010 af efterretningsfolk fra den israelske hærs efterretningsenhed “Unit 8200”. Virksomheden er kendt for at udvikle avancerede hacking-værktøjer, der kan bruges til at få adgang til information på smartphones og andre mobile enheder. Softwaren udnyttede særligt farlige Zero-click sårbarheder, der betyder at softwaren blev installeret uden at brugeren selv gjorde noget.

NSO Group har tidligere været omdrejningspunktet for kontroverser omkring deres værktøjers brug og den rolle, de spiller i overvågning og undertrykkelse af civilsamfundet og journalistik. Firmaet er blevet beskyldt for at hjælpe regeringer i lande med begrænset ytringsfrihed med at overvåge dissidenter og undertrykke modstandere.

Angiveligt blev Pegasus softwaren udviklet tilbage i 2011 og udnyttede derved huller i iOS version 4.x og frem til afsløringen i 2017, dvs. iOS 10.x.

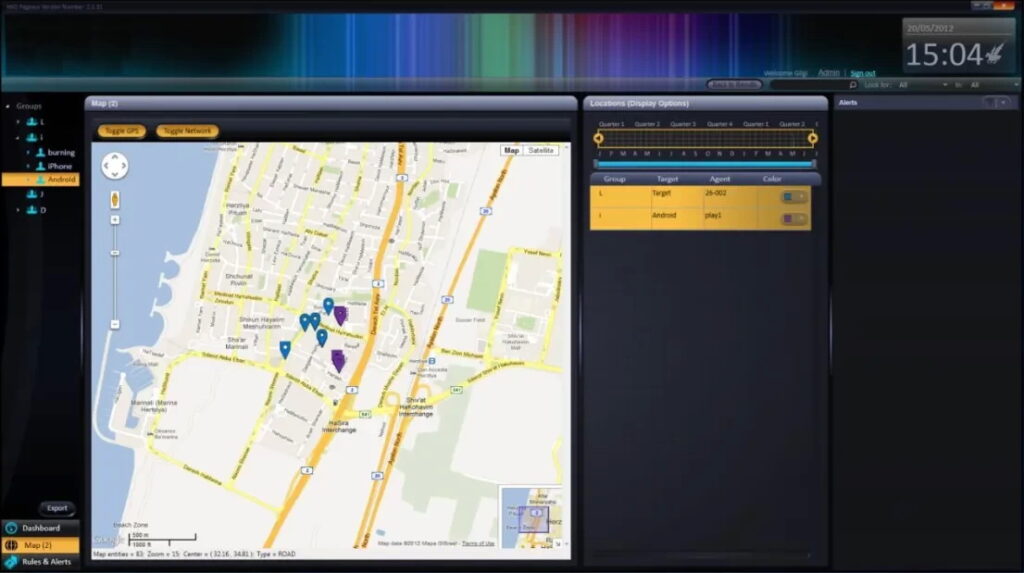

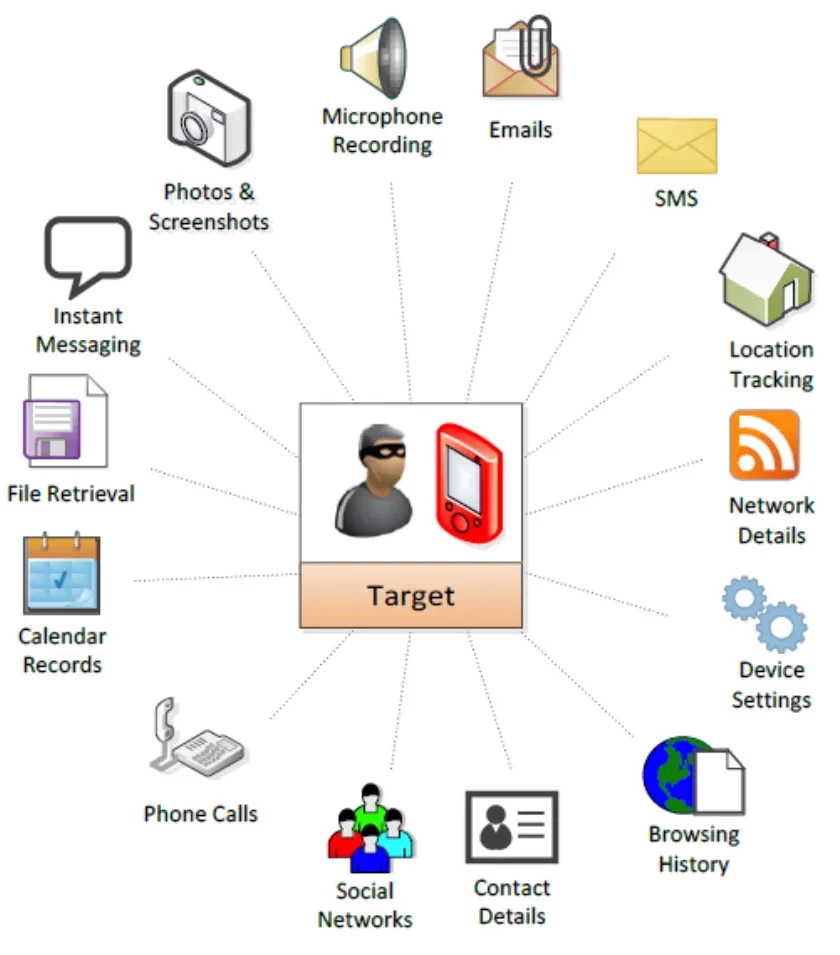

Pegasus er et komplekst værktøj, der fx. kan bruges til at tage screenshots, logge tastetryk, og indsamle data fra apps, til at få adgang til information på enheden, herunder kontakter, beskeder, e-mails, billeder, og GPS-placering. Pegasus giver indirekte adgang til bl.a. WhatsApp og iMessage.

Efter denne afsløring fandt Google analytikere ud af at Pegasus også fandtes i en version til Android og gav softwaren navnet “Chrysaor”. Installationen krævede dog her at brugeren selv accepterede installationen skjult i en anmodning om at dele data.

I december 2020 påviste journalister fra nyhedsmediet Al Jazeera hvordan Pegasus softwaren blev installeret på bl.a. flere politikere og NGO’ers enheder.

Da Pegaus softwaren blev afsløret i 2016 af Citizen Lab og LookOut adviserer de naturligvis Apple, som på få dage fik udsendt en opdateringen af operativsystemet, der skulle lukke de huller, som Pegasus softwaren udnyttede.

I 2021 dokumenterede Googles sikkerheds team, at en variant af Pegasus, som blev kaldt “ForcedEntry”, udnyttede et hul i iOS-softwaren. Apple lukkede hullerne i iOS versionen 14.

Vil du vide mere om Pegasus, så kan du fx. se denne udsendelse fra det anerkendte amerikanske medie “60 Minutes”, som i 2019 bl.a. gik tæt på NSO Groups ledelse i dette indslag.

Jeg finder det interessant at NSO Groups leder oplyser, at de faktisk har adgang til alle de konti, som overvåges af softwaren.

Amnesty International: Pegasus er i kraftig strid med flere konventioner.

Amnesty International har kritiseret brugen af Pegasus og lignende værktøjer, der kan bruges til at spionere på privatpersoner og civilsamfundsaktivister.

I 2021 har Amnesty hævdet, at brugen af Pegasus kan være i strid med internationale konventioner om menneskerettigheder, herunder retten til privatlivets fred og frihed fra overvågning. Amnesty har kritiseret, at Pegasus kan bruges til at spionere på journalister, aktivister og politiske modstandere i lande, hvor der er begrænsninger for ytringsfriheden. Amnesty har også kritiseret, at værktøjer som Pegasus, kan bruges af regeringer til at undertrykke modstand og kritiske stemmer, og kan være med til at skræmme folk fra at udtrykke deres meninger og begrænse deres adgang til information.

Hold altid din smartphone opdateret med seneste sikkerhedsopdatering fra Apple og Android.

Som smartphone ejer, det er vigtigt at beskytte din enhed mod hacking forsøg. Det kan gøres ved at holde din enhed opdateret med de seneste sikkerhedsopdateringer, være forsigtig med at åbne mistænkelige links og vedlægte filer, og ved at installere en god antivirus software.

Du kan vælge at din enhed automatisk bliver opdateret, så snart, der kommer en opdatering.

På en iPhone/iPad skal du først ind i appen Indstillinger. I menuen skal du vælge punktet “Generelt”. På højre side vælger du nu punktet “Softwareopdatering”. Her vælger du “Automatiske opdateringer” – til.

På en Android One-enhed skal du først ind i appen “indstillinger”. I menuen vælger du punktet “System” og in denne menu “Indstillinger for udviklere”. Her kan du aktivere “Automatiske systemopdateringer”.

På en Samsung enhed finder du denne mulighed i hovedmenuen under “Udviklingsindstillinger”

Som virksomhed skal du være opmærksom på følgende (såfremt du administrerer medarbejdernes enheder i en MDM løsning):

- Hvis virksomheden bruger egne udviklede apps, kritiske apps fra udviklingshuse, så kan det ske at disse apps crasher fordi de ikke kan køre på den seneste opdatering. Dette har jeg desværre oplevet alt for mange gange. Hvordan man forholder sig til dette, som virksomhed, må du kontakte mig for; det ligger uden for dette indlæg.

- I MDM-løsningen opsættes en “compliance regel”, der kun tillader enheder med seneste OS opdatering, at få adgang til virksomhedens data. Så snart slutbrugeren opdaterer enheden, så vil brugeren igen få adgang til mails, kalender, osv.

Værktøjer til at undersøge enheder for Pegasus.

Undersøgelser af Pegasus softwaren har vist, at softwaren slettede sig selv, hvis den ikke havde været i kontakt med styrings-serveren i mere end 60 dage. Jeg blev spurgt af en kunde om værktøjer, der kunne undersøge om Pegasus softwaren er installeret på en enhed. Jeg har fundet flere værktøjer, men ikke testet dem:

- Certo: Det er et gratis værktøj, der kan bruges til at scanne en iPhone eller iPad for malware, herunder Pegasus. Det kan hentes her: https://www.certosoftware.com/certo-iphone/

- Lookout: Det er et sikkerhedsværktøj, der kan bruges til at scanne en iPhone eller iPad for malware, herunder Pegasus. Det kan hentes her: https://www.lookout.com/

- Elcomsoft iOS Forensic Toolkit: Det er et avanceret værktøj, der kan bruges af efterforskere og eksperter til at udføre en dybdegående undersøgelse af en iPhone eller iPad, herunder scanning for Pegasus malware. Det kan hentes her: https://www.elcomsoft.com/eift.html

Ja, vores smartphones kan hackes!

Apple, Android, Samsung, Microsoft, Sony, osv. gør et kæmpe arbejde ud af at lukke hullerne i deres software. Hver gang der udvikles nye funktioner, nye apps, nye protokoller, chips, osv. så vil der også være mulighed for nye huller, der kan udnyttes.

Med bug-bounty programmerne, der udbetaler pæne summer til dem, der finder og indberetter hullerne, så får producenterne en stor del af IT-nørderne til at hjælpe sig. Men også nørderne har hørt om de summer, der kan tjenes på den “mørke” side.

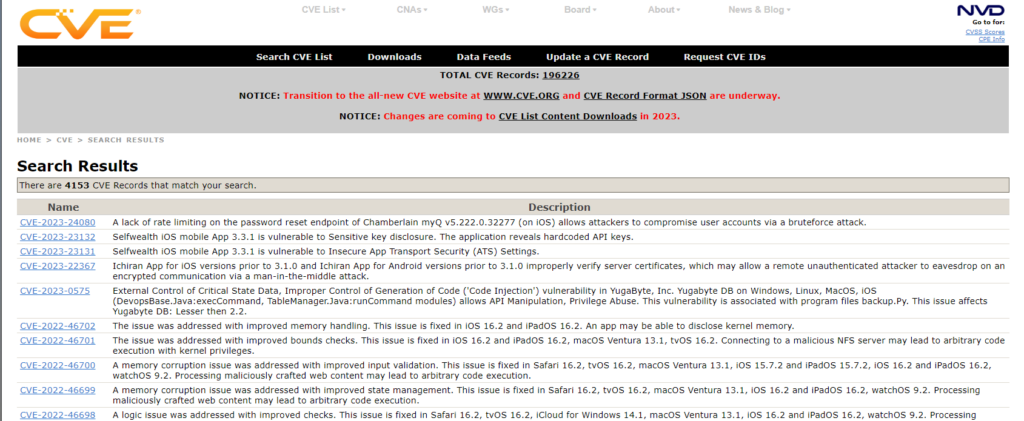

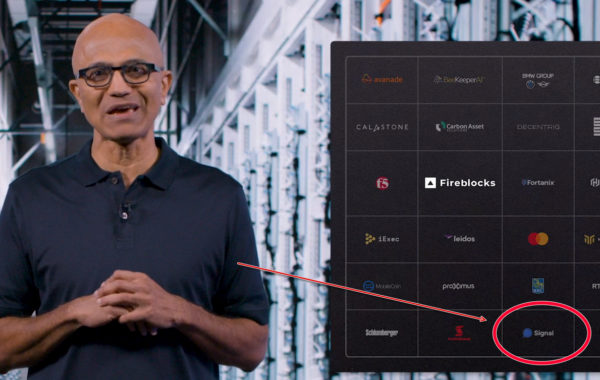

Hos organisationen CVE indberettes alle sikkerhedshuller. Her bliver de undersøgt, producenterne adviseret (så de kan lukke hullet) og herefter får sårbarheden et CVE reference nummer. Jeg fandt 5 sårbarheder registreret på iOS og 33 på android opgjort i 2023.

Jeg mener at det er vigtigt at vi, som slutbruger og som IT-ansvarlige i virksomheder har dette for øje. Det er fint, når producenterne står på scenen ved lanceringen af den seneste model og lover os “at det er den sikreste model til dags dato”. Prøv at læg mærke til deres ordvalg. De tør heller ikke love at den nye enhed er 100% sikker!