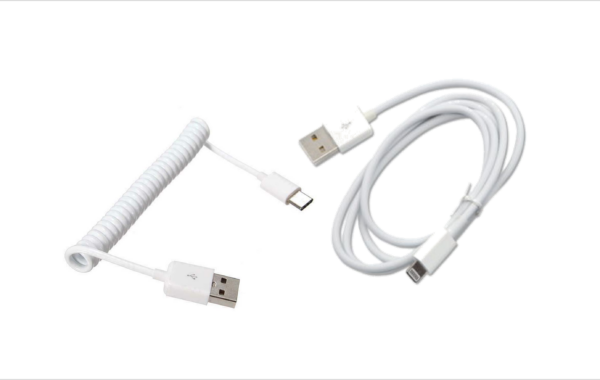

Ville du bruge disse kabler, hvis du fandt dem liggende et sted ?

Dette kabel kan faktisk bruges til at hacke din laptop uden at du aner det. Og gennem dette komme videre ind i din virksomhed. Og hvad værre er, du kan ikke se om du har fået fingrene i sådanne et kabel.

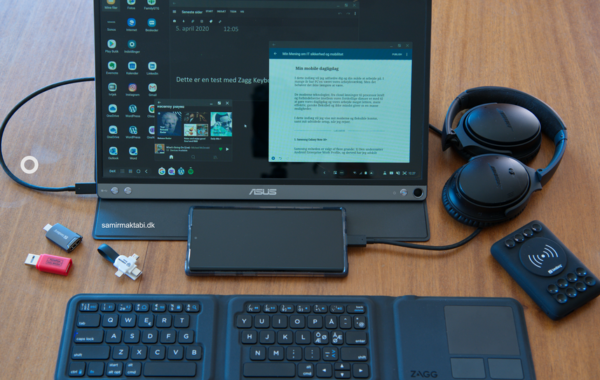

Min udvidede mobile dagligdag.

Når jeg er på farten, det kunne fx. være rejser til udlandet, så har jeg udvidet min daglige mobile kontor baseret på min Samsung Note 10+ og Zagg keyboard, med lidt flere dimser. Del 2 i serien om “det mobile kontor”. I mit tidligere indlæg udfordrede jeg den traditionelle måde at være mobile på. Vi har i mange år vænnet os til at arbejde på PC’er. Nogle arbejder idag på en tablet. Jeg har valgt, at “nøjes” med min smartphone og bruge den. Den er blevet så kraftig, og så har min Samsung smartphone nogle ret geniale funktioner, som understøtter…

“15 råd om sikkerhed på mobile enheder” – del 2

I sidste uge gennemgik jeg 5 af 15 råd fra Center for Cybersikkerhed (“CFCS”) mht. sikkerheden på de mobile enheder. I dette indlæg tager jeg udgangspunkt yderligere 5 af disse råd og går et spadestik dybere. Jeg er ikke helt enig med CFCS og mener, at de glemmer vigtige forhold, som jeg uddyber i disse indlæg.

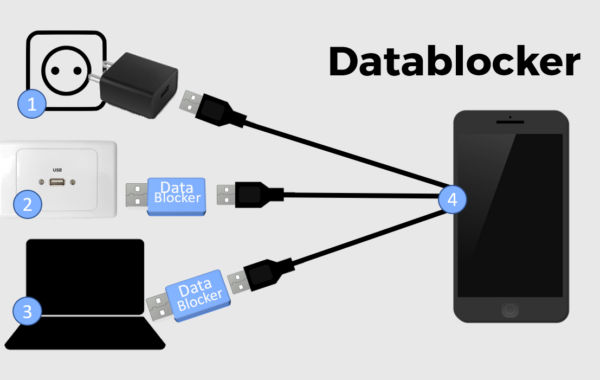

Hvornår giver en Datablocker mening?

En datablocker sikrer dig og din organisation mod hacking, men hvornår giver den mening at benytte. I dette indlæg beskriver jeg de scenarier, hvor du skal passe på. I sidste uge omtalte jeg kablerne O.M.G og Ninja, som hackerne bruger, når du sætter tilslutter din smartphone eller tablet til din laptop. Jeg har tidligere skrevet et indlæg om de USB-opladerstandere, som vi fx. kan benytte i lufthavne og på messer, og som hackerne benytter. For hvad gemmer der sig på den anden side af USB-stikket? Tvivlen får mange organisationer til at investere i denne lille datablocker, som jeg omtalte mit…

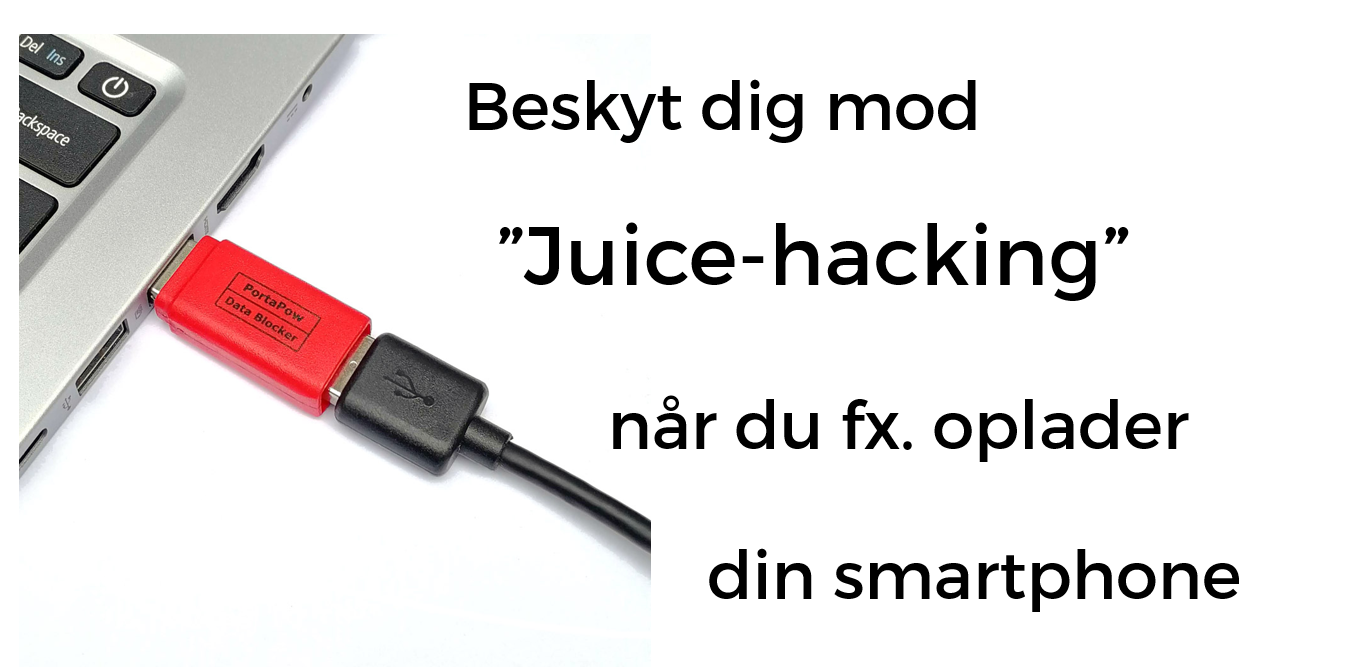

Beskyt dig mod data hacking via et USB kabel.

Du bør anskaffe dig en “Datablocker”. Faktisk bør du altid have sådan en dims med dig, når du har brug for at oplade din mobile enhed et fremmed sted. Du kan nemlig ikke være sikker på, at det USB-stik, som du er ved at sætte dit kabel ind i, ikke også hacker dine data! Man kalder denne form for hacking “Juice-hacking”. Tilbage i januar 2018 skrev jeg dette længere indlæg, hvor jeg omtaler nogle af de metoder, som hackerne benytter sig af: I denne artikel omtaler jeg denne datablocker (også kaldet et “USB-kondom”). Den fungerer på denne måde, at du…

Hacket ved hjælp af en E-cigaret

Der er en gammel IT regel, der kaldes “Fejl 40”. Det er den mest kendte fejlkilde, når noget ikke virker eller noget går galt. Fejl 40 henviser til den person, der sidder 40 cm. fra tastaturet!Ja, der er fejl i IT systemer, som hackerne udnytter. Men den største kilde til fejl, hackerangreb, tab af data, virusangreb, ransomware, osv. skal findes hos brugeren! I dette eksempel har hackerne udnyttet vores venlighed og ønske om at hjælpe andre. En mand sidder i lufthavnen med sin laptop og arbejder. En anden mand henvender sig til ham og fortæller at hans e-cigaret er løbet tør for…